次の標的はあなたの工場かも……サイバー・セキュリティ対策は万全ですか?

大手メーカー勤務のあなたは、北米地区の製造業務を統括する責任者を務めています。ある日、いつもと同じように業務を行っていたところ、管理下の最も大規模な工場から製品の欠陥リストを記した報告書が送られてきました。欠陥は少し前から発生していたのですが、その後も増加傾向にあるようです。しかし、その工場の管理者はまだ欠陥の原因を特定できていません。しかも、工場内のあらゆる物は意図したとおりに稼働しているように見えるそうです。いったん装置を停止し、より詳細な診断を行うべきなのでしょうか。それとも、欠陥の発生が自然に収まり、製造工程が正常な状態に戻ることを願いながら、そのまま装置を稼働させ続けるべきなのでしょうか。最終的に、あなたは装置を停止して計画外の保守を実施するという決断を下しました。数時間の診断作業を行ったところ、解決の糸口は見つかったようです。一見すべての物は正常な状態にあるようでしたが、PLC(Programmable Logic Controller)のソフトウェアに奇妙な異常が見つかりました。より詳細な診断を行った結果、なんと工場がハッキングされていることが判明したのです。なぜもっと早く問題を発見できなかったのでしょうか。おそらく、ハッカーはかなり頭が良く、すべてが正常だと作業員に思わせるために、悪質なコードをひっそりと潜り込ませておいたのでしょう。数週間にわたって欠陥が徐々に増加し、最終的には装置を停止せざるを得ませんでした。それでも、原因が判明したことから、問題に対処することができ、ようやく工場は再稼働しました。但し、問題は完全に解決したとは言えません。果たして、ウイルスに感染した装置はすべて検出されたのでしょうか。幸い、この企業では、ドライブやサーボを含む製造フロア内の全デバイスに、ハードウェア・ベースのルート・オブ・トラストを組み込むことが義務付けられていました。そのため、ウイルスに感染した可能性がある世界中の全マシンに対し、ソフトウェア・アップデートを確実に配信することができます。したがって、日本の工場が同じ問題に悩まされるといった事態は発生しないはずです。

現在、サイバー攻撃のアタック・サーフェス(攻撃の対象となり得る領域)には変化が生じています。それに伴い、セキュリティ・リスクが高まっています。この状況に対処するために、エッジにセキュリティ・ソリューションを適用したいというニーズが特に高まっています。工場には、サイバー攻撃に対する回復力(レジリエンス)を持たせることが不可欠です。つまり、攻撃を受けた場合にそれを検出してその状態から復旧する能力が必要だということです。もはや「ハッキングされる可能性はあり得るのか」ということを議論している状況ではありません。「ハッキングされたときに、果たして的確に対処できるのか」ということが問題なのです。コネクテッド・ファクトリを構築するためには、攻撃に対する回復力を備えたスマートなエッジ・デバイスが必要です。そうしたデバイスを実現するためには、最も低いレベルにあるハードウェアそのものにセキュリティを確保するための機能を実装しなければなりません。デバイスのブートの最も低いレベルが信頼できるものであるならば、ソフトウェアのアップデートを配布することにより、工場を素早く復旧させ、すべての装置を正常な状態で再稼働することができます。

図1. サイバー攻撃の標的。アタック・サーフェスが変化したことから、セキュリティ・ソリューションをエッジに配備するニーズが高まっています。

セキュリティ・リスクに変化をもたらす要因

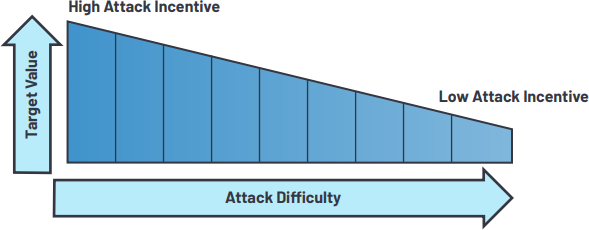

ここ数年の間に、エッジ・コンピューティングに対するニーズは大きく高まりました。実際、より多くのエッジ・デバイスがネットワークに接続され、より多くのデータが送信されるようになりました。そして、エッジ・デバイスとデータを受信した側が相互に作用するようになりました。このようなスマート・デバイスは、デジタル時代に成果を収める上で不可欠なものです。但し、コンピュータの能力が至るところで活用されるようになるということは、あらゆるところでサイバー・リスクが高まるということを意味します。そのような事態に対処するには、至るところにセキュリティを確保するための仕組みを設けなければなりません。「ランサムウェアを使用したサイバー攻撃により、スマートなコーヒー・サーバーが人質にとられた」という事件が発生するのは時間の問題です。コーヒー・サーバーそのものには人質としての価値はあまりありません。しかし、コーヒー・サーバーに攻撃を仕掛ける理由は存在します。コーヒー・サーバーに適用されているセキュリティ対策のレベルは明らかに低く、攻撃を仕掛ければ成功する可能性が高いはずだからです。では、工場全体を人質にとるにはどのくらいの労力が必要なのでしょうか。コーヒー・サーバーと比べれば、ハッキングの難易度は高いはずです。しかし、非常に大きな見返りが期待できるため、攻撃者の意欲も高まります(図2)。IT(Information Technology)用の ネットワークとOT(Operational Technology)用のネットワークが融合された環境において、ファイヤウォールだけで重要なインフラを守ろうというのは無謀な考えです。既に何者かが工場のネットワークにアクセスできる状態にあることを前提にする必要があります。したがって、堅牢な認証プロトコルを用意し、ネットワークに接続されている全デバイスの完全性を確保しなければなりません。

図2. サイバー攻撃の経済的意味

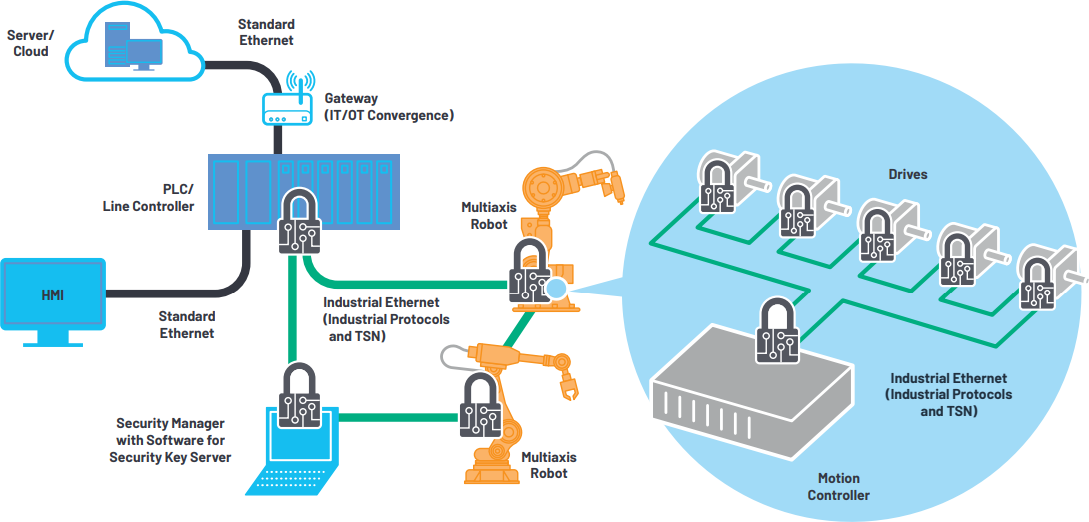

ネットワークに接続されているデバイスは、ネットワーク上の他のデバイスによって認証する必要があります。共有鍵を確立し、データに署名を付加し、受信したデータを検証できるようにするということです。これを実現するための標準的な方法は既に確立されています。しかし、工場には工場ならではの制約が存在します。そのため、一部のユースケースについては、セキュリティを確保するための機能を適用することが容易ではありません。例えば、モーション制御には、時間の制約が厳しいという特徴があります。遅延の許容範囲が狭いので、デバイス同士で認証を行う従来の方法は適用できないかもしれません。公開鍵用の標準的なインフラを使用する場合、デバイスは互いに自らの真正性を証明し、TLS(Transport Layer Security)などの手段を用いて共有セッション鍵を交換します。この方法は、既に多くの工場に導入されています。しかし、定められた時間内に多くのデバイスが相互に作用しなければならないため、高速のモーション制御には適用できないのです。遅延の要件がマイクロ秒のレベルになると、求められるセキュリティ・レベルと速度を達成するためには、適切なメッセージ認証機構を選択することが必要になります。制御ループにおいて、コントローラからすべてのデバイスまでのデータ・フローが調和した状態で確立されるようにしなければなりません。そのためには、セキュリティ・マネージャがデバイスを認証し、指定されたセキュリティ・グループ内の全デバイスに対して同じセッション鍵を提供できるようにするユニークなネットワーク構成が必要です(図3)。それらの鍵は標準のTLSを用いて交換されますが、時間が極めて重要な処理が行われている間は別のプロトコルを使用しなければなりません。

図3. セキュリティ機能の運用環境

固有性と完全性をエッジまで拡大

「ADI Chronous™」は、産業用イーサネットに対応する接続ソリューションのポートフォリオです。これを利用すれば、制御ループのエッジにおけるセキュアな通信を実現できます。各デバイスは通信のエンドポイントに配置され、消費電力、性能、遅延のトレードオフを最小限に抑えつつ、システム内の各ノード・ポイントにおけるネットワーク通信の保護を実現します。このスケーラブルなイーサネット・ソリューションは、セキュリティ・リスクの変化に応じ、非常に厳しい時間的制約を抱えるアプリケーションに対してセキュリティを強化する手段を提供します。具体的には、以下のような効果が得られます。

- 工場の制御用ネットワークにおいてエッジを保護し、回復力と信頼性を備えるアーキテクチャを確立します。

- OT/IT を統合した TSN 対応のネットワークにおいて、ロボット、ドライブ、製造マシンのセキュアな接続を可能にします。

- 時間が極めて重要な環境において、認証と、(必要に応じて)暗号化を実現する手段を提供します。

アナログ・デバイセズは、ADI Chronousを適用した産業用イーサネット向けに、セキュリティ・ソリューションを提供しています。これを利用すれば、コネクテッド・ファクトリを迅速に実現することが可能になります。当社の産業用イーサネット向けソリューションを適用すれば、当社のセキュアな開発プロセスを利用してセキュアな設計を行うことができます。製品のライフサイクルを通して、セキュリティ・リスクを管理しつつ、システム・アプリケーションを運用することが可能になります。また、このソリューションは、鍵の生成/管理、セキュアなブート、セキュアなアップデート、セキュアなメモリ・アクセスといったセキュリティ機能を提供します。工場の製造フロアで意思決定をリアルタイムで行うには、データの信頼性を確保する必要があります。これは、産業用制御ループのエッジ・デバイスにセキュリティを確保するための機能を組み込むことによって実現できます。

インダストリ4.0への移行は、以下の事柄を保証することによって促進されます。

- マシン/作業員の安全性

- オペレーションの信頼性

- 製品の品質

- 稼働時間とスループット

- 生産効率

- 生産に関する指標と洞察

今日、次のサイバー攻撃に見舞われるとしたら、あなたは変化するサイバー・リスクにどのように対処しますか。攻撃者は、デバイスのソフトウェアを標的にするのでしょうか。それとも、悪意のあるデータを送り込むことでネットワークを攻撃するのでしょうか。いずれにせよ、デバイスには、安全に通信を行い、次の攻撃による被害から復旧するための能力を持たせる必要があります。そのためには、最も低いレベルにあるハードウェアそのものに、セキュリティを確保するための機能を実装しなければなりません。デバイスのブートの最も低いレベルが信頼できるものであるならば、ソフトウェアのアップデートを配布することにより、工場を素早く復旧させ、すべての装置を正常な状態で再稼働することができます。