Thought Leadership

ハッカーの楽園:コネクテッド・ファクトリのセキュリティ確保に必要なもの

2つの選択肢 ― 3,000万ドルの身代金か組織構造の混乱か?

あなたがメーカーのCIOだとします。生産ラインは順調に稼働していたところ、ある日突然、照明が消えてしまいました。バックアップ用の発電機が起動して、工場内に薄暗い非常用照明が灯ります。何が起こったのでしょう? 社内のITマネージャから、工場にランサムウェア攻撃を行ったというハッカーからのメールを受け取ったことが知らされます。業務のいくつかの部門が麻痺してしまい、あなたはハッカーに身代金を払うか、バックアップ・ファイルからシステムの復元を試みるかという二者択一を迫られます。その結果バックアップ・ファイルを使うことにしますが、結局は、生産収益減とダウンタイムにより3,000万ドルの損失を被ることになります。

もし、ファイルのロック解除に要する金額が数千万ドルではなく数十万ドルの単位であれば、あなたはハッカーに身代金を払うでしょうか? Malwarebytes Labsが発行した2019年1月23日付の「State of Malware」レポートに、次のような記述があります。

「マルウェアの作成者は、2018年後半、そのターゲットを個人から組織に移したが、これは、個人よりも企業を狙ったほうが大金をせしめられることを認識したためである。昨年の企業全体のマルウェア検出事例は大幅に増加しているが(79%増)、これは主にバックドア、マイナー、スパイウェア、情報スティーラが増加したことによる。」

どのような経緯でこうした事態に至ったのでしょうか。デジタル時代の到来により、新たな可能性の扉が次々と開かれています。ビジネス・リーダーは革新につながる新たな機会を模索していますが、この革新には課題が伴います。サイバー・セキュリティ・リスクに対処することはビジネス・リーダーにとって最も重要な課題の1つであり、これを実現するには、従来とは異なる組織構造改革が必要です。これらの改革が必要なのは、組織文化と新たに採用したビジネス・プロセスを効果的に浸透させ、システムとライフサイクルの複雑化に対応するためです。

データの生成と解釈を行う新しいスマート・エッジ・デバイスの採用を急速に進めることは、複雑さを指数的に増大させる要因となります。決定はデータに基づいて行われるので、このデータには価値があり、正確で精度が高いほどその価値は高くなります。しかし、このような価値を実現する過程は複雑です。すなわち、適切なタイミングでデータにアクセスして解釈を行い、これに対応する時間経過の中で決定を下せるようにするインフラストラクチャが必要です。このニーズは、コネクテッド・ワールド(工業用オートメーションという観点で見た場合はコネクテッド・ファクトリ)を促進するものです。適切なタイミングでデータにアクセスし解釈することで価値を創造できるようにするには、分散したネットワーク上で各種の装置が相互に接続されている必要があります。

インダストリ4.0として知られるメガトレンドは、工場の制御システムの機動性、精度、効率を高めることで、革新のための新たな機会を開きつつあります。サイバー攻撃のリスクに対処し、データとそれに基づく決定の有効性を確保することは、コネクテッド・ファクトリがもたらす成果の価値を高める上で極めて重要です。サイバー攻撃実行の誘因は資産の価値に比例して増大しており、そのリスクに対処することは容易ではありません。サイバー・セキュリティの複雑さと、システム・レベルでサイバー・リスクに対処する必要性を考え、ビジネス・リーダーはガイダンスを求めています。

これらのガイダンスは、国際計測制御学会(ISA)や米国標準技術局(NIST)などの管理組織による新しいセキュリティ規格という形で提供されています。地域ごとに異なる種類の規格が採用されていますが、これらの規格の内容は比較的一定しています。しかし、規格はこの複雑な問題の部分的な解決策でしかありません。これらの規格は、リスクの評価方法や、リスクへの対策に関するガイダンスを提供しますが、安全なコネクテッド・ファクトリの実現を成功に導くには、トップダウン式の組織改革が必要です。

安全なコネクテッド・ファクトリを実現するには、規格を理解して安全なインフラストラクチャを構築できる組織が欠かせません。セキュリティ規格を理解し、それに応じてサイバー・リスクに対処しようとすることで、セキュリティ条件が決まります。常に変化する脅威の環境に応じ、製品のライフサイクルを通じて資産を管理するには、その実現に不可欠なセキュリティ・インフラストラクチャを構築する必要があります。この新たなコネクテッド時代の到来は、トップダウンでビジネス・プロセスを推進できる組織を構築することから始まります。これにより製品開発チームは、セキュリティに関するトレードオフを評価し、システムとライフサイクルの複雑化に対応した製品のセキュリティ条件を策定できるようになります。

コネクテッド・ファクトリのセキュリティを確保するための目に見えない課題

複雑な運用・制御技術(OT)環境のセキュリティを確保するには、標準的な情報技術(IT)ソリューションでは解決できない固有の課題を解決する必要があります。種々のOT装置は、資産価値、優先度、制約などの点で互いに競合する環境に置かれており、これらの要素はIT環境におけるそれとは異なっています。IT環境においては機密性の確保はかなり重視されますが、多くの工場ではデータの可用性が最も優先されます。更にこれらのセキュリティ・ソリューションは、制約の大きい製品を含み、ライフサイクルが20年以上に及ぶシステム内で使われることになります。工場の資産、優先度、制約を意味あるものとするには、製品に関する妥当なセキュリティ条件を策定するための独自のスキルとプロセスを組み合わせる必要があります。これらのスキルとプロセスは多くの場合、従来のIT組織の能力を超えるものです。

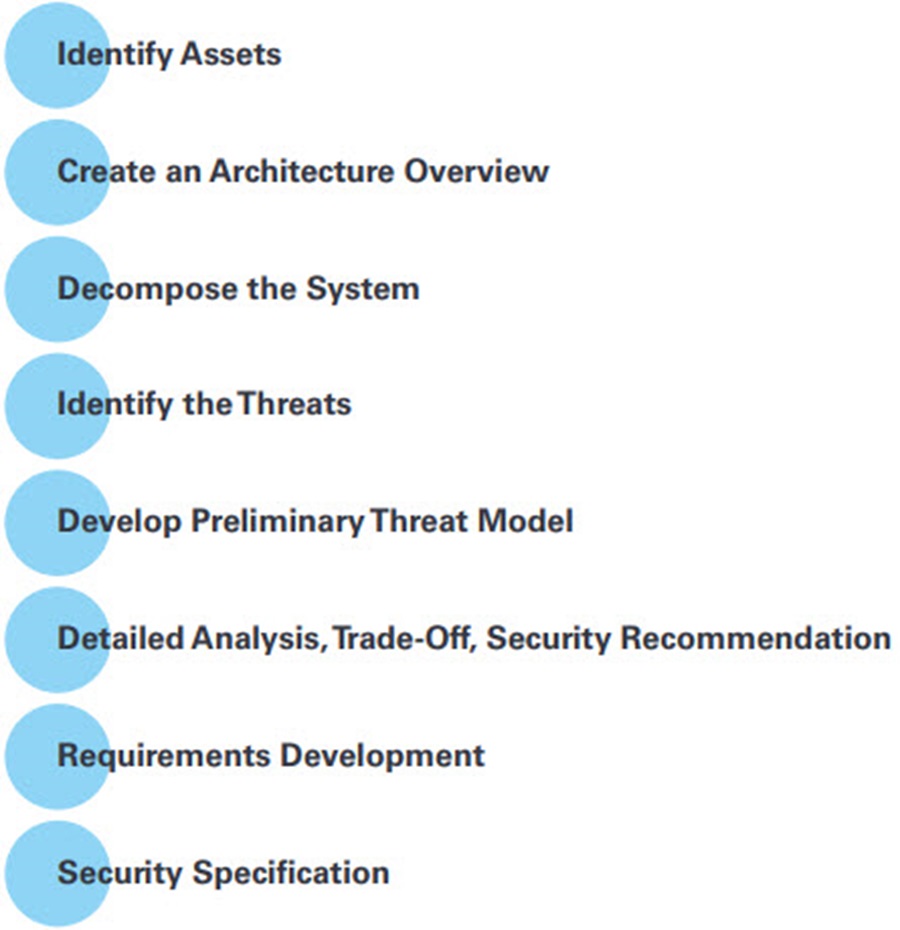

OT環境のセキュリティ確保は、高価値資産の特定、それらの資産に対するリスク評価、ならびにその運用・制御概念の範囲内での適切なセキュリティ・トレードオフの実施を必要とするシステム・アプローチです。環境には制約が多く、運用・制御設計も独自のものとなることから、すべてのセキュリティ・リスクにデバイス・レベルで対処できるわけではありません。適切なセキュリティ・トレードオフを実現できるよう専門技術者を導くのは、確立されたシステム・レベルのアプローチです。脅威モデルの作成方法は数多く存在しますが、組織は全く新しい1つの開発プロセスを採用する必要があります。

脅威モデル作成の主な目標は、セキュリティ・トレードオフに関する議論を促し、最終的なセキュリティの条件と仕様を決定することにあります。これを行うにあたって、運用・制御の概念は、重要資産を特定してシステムを各要素に分解するための基礎となります。ひとたびこの概念ができ上がれば、チームは、いくつかの確立された手法を使って脅威と脆弱性の特定を開始することができます。これは、予備的な脅威モデルとしての役割を果たします。このモデルを使うことで脅威軽減策を定めることができ、更にトレードオフに関する議論を始めることができるはずです。運用・制御の概念はシステム設計全体を考慮したものでなければならないので、すべての関係者が、トレードオフに関するすべての議論に関わるようにすることが極めて重要です。最終的には、コンポーネント・レベルで対処できないセキュリティ上の脅威は、より高いレベルで軽減するか、許容できるリスクとして受け入れるようにする必要があります。標準的なプロセスを採用して脅威モデルの作成やリスク分析に臨めば、妥当なセキュリティ条件を導き出す助けとなります。

コネクテッド・ファクトリを可能にする組織的な取り組み

OTに対するサイバー・セキュリティの脅威により、組織には、コネクテッド・ファクトリを実現するためのアプローチに関して戦略を確立することが求められます。サイバー・セキュリティ上、複雑な脅威への対処を成功させるには、多くの場合、組織を変革する必要があります。セキュリティの専門家を製品チームの一員として配置することは適切な方向へのステップの1つですが、組織が次なる産業改革への投資を成功させるには、それだけでは十分ではありません。これを実現するには、企業全体に浸透する文化的な変化を促し、その実現を支援することによって、組織の最も高いレベルでこの変化を実現させる必要があります。これは、サイバー・リスクを評価するための新しいプロセスと手順の確立、サイバー・セキュリティ条件の適用、サイバー・セキュリティ・インシデントの監視と対処、製品の評価と妥当性確認などを行う、サイバー・セキュリティに関わる中心的組織を設けることを意味します。

製品のセキュリティ確保プログラムを構成することは、将来のサイバー・セキュリティ・リスクに対処する上で極めて重要です。このプログラムを利用することで、サイバー・セキュリティのリスク、守るべき資産、そして運用・制御性能を促進するために必要なセキュリティ機能などを、開発チームが確実に理解できるようになります。製品のライフサイクル全般を通じてサイバー・セキュリティに対処できるようにし、新しいサイバー・セキュリティの脅威とインシデントに迅速に対応可能とする強靭なインフラストラクチャを確立するには、このプログラムをサポートする要員とプロセスが定められていなければなりません。

組織は、組織の文化に根付き、標準のプロセスと手順によって展開される意識とアプローチを実地に示すことを通じて、新しいサイバー・セキュリティ条件に対応する必要があります。サイバー・セキュリティ・リスクに組織的に対応するという側面は、コネクテッド・ファクトリへ移行する際の最も難しい部分です。すべての企業がこの課題に対応する必要があり、企業文化の変革を主導している企業は、この時代における極めて重要なメガトレンドの1つへの投資に関し、他社よりも有利な位置にあるといえます。

アナログ・デバイセズは、すべての組織にセキュリティ文化の育成を担当する一元管理的なセキュリティ・グループを設置することによって、変容するサイバー・セキュリティ環境に対応してきました。セキュリティ・プロセスを新製品の開発プロセスに組み込んで始動させることは、セキュリティ文化を組織全体に広める上で、極めて重要なステップです。これにより、すべての新製品についてセキュリティ上のニーズが判定され、セキュリティ担当者が開発に割り当てられるようになります。セキュリティ担当者は、セキュリティ条件が完全に統合化されたシステム設計の中に存在することで、重要資産が適切に保護されるようにする責任があります。セキュリティには常に適切なトレードオフが求められるので、アナログ・デバイセズのセキュリティ実装は、コネクテッド・ファクトリのセキュリティに関わる主要顧客によって、その妥当性が確認されます。顧客関係者がアナログ・デバイセズのセキュリティ実装の妥当性を評価することで、運用・制御環境を実現するセキュリティ・トレードオフが確保されます。

セキュリティ文化を組織として確立する活動の一環として、アナログ・デバイセズは、サイバー・セキュリティ・インシデント対応チームを擁して、新たなセキュリティ上の脅威を評価し、顧客のサイバー・セキュリティ・インシデントへの対応、製品への影響評価、製品セキュリティのアップデートを促進しています。広範な製品ポートフォリオを管理することに対して及ぼす長期的影響が、非常に顕著なものとなる場合があります。製品ポートフォリオ全般を網羅するセキュリティ・ソリューションのサステナビリティと管理を促進するために、適切なプランニングが行われます。システム・インテグレータは、セキュリティ上の難題を解決してライフサイクル全体のコストを削減する目的から供給基盤に目を向けることとなり、結果として新製品の選択基準が、コネクテッド・ファクトリの総合コストを管理する上で強い関わりを持ってきます。アナログ・デバイセズは、新しいシステム設計に最良の総合的価値を提供する長期的なソリューションの実現に取り組んでいます。

組織の混乱を覚悟するか、リスクを受け入れるかの選択に迫られた場合は、常に身代金の支払いを拒み、組織上の混乱を甘受する道を選ぶべきです。

参考資料

Kujawa, Adam, Wendy Zamora, Jovi Umawing, Jerome Segura, William Tsing, Pieter Arntz, and Chris Boyd. “2019 State of Malware”. Malwarebytes, January 2019.

詳細を閉じる

詳細を閉じる